Gestion de l'identité : ce que vous savez. Ce que vous avez. Ce que vous êtes.

« Nous ne pourrons plus compter sur les mots de passe à l'avenir », avait prédit Bill Gates il y a près de 20 ans. [i] Sa prédiction s'est réalisée. Les mots de passe ne suffisent plus depuis longtemps à protéger les infrastructures informatiques. Il existe toutefois des moyens de réduire considérablement le risque de vol de données, de prise de contrôle de comptes et d'autres cybermenaces. Actuellement, l'une des mesures de protection les plus importantes et les plus efficaces est l'authentification multifactorielle (AMF), un système utilisé par des millions d'entreprises, d'organisations et de particuliers dans le monde.

#Cloud Security #Firewall #Security Risk Assessment #Security Strategy Architecture #SIEM #Cyber Defense Center

D'innombrables utilisatrices et utilisateurs ont déjà été victimes de cybercriminels qui ont volé leurs données de connexion dans les bases de données de grandes entreprises. Ces dernières années, Adobe, Ebay, Equifax, LinkedIn, Marriot International ou Yahoo[ii] ont notamment été touchés. Dans chacun de ces cas, les données de millions de comptes ont été dérobées. Les coûts annuels mondiaux liés aux violations de la protection des données et à la cybercriminalité ont atteint près d'un billion de dollars l'année dernière[iii], un chiffre à 12 zéros. 70 % des pirates informatiques s'introduisent désormais dans les systèmes des entreprises par le biais des points de terminaison. Il peut d’agir d’appareils privés, d’ordinateurs portables d'entreprise, de connexions à domicile non sécurisées ou d’applications basées sur le cloud. C'est l'accès via ces points de terminaison qui rend possible les attaques malveillantes contre les infrastructures informatiques.

La sécurisation de l'accès devient de plus en plus difficile

L'accès sécurisé aux données, applications et autres ressources peut devenir particulièrement problématique, lorsqu’une personne extérieure veut accéder aux infrastructures informatiques et aux données internes. C'est souvent le cas pour les entreprises mobiles et les clients. Étant donné que de plus en plus de processus et de données sont transférés vers le cloud et que le travail et le commerce ont lieu partout où il y a une connexion Internet, il devient de plus en plus important, mais aussi difficile, de sécuriser l'accès. C'est précisément ce qui a rendu l'AMF populaire ces dernières années. En outre, le boom du télétravail, associé aux progrès considérables des technologies cloud, a favorisé la mise en œuvre de l'AMF. Ces dernières années, le marché de l'AMF a donc connu une croissance rapide[iv]. L'authentification multifactorielle permet de confirmer l'identité des utilisatrices et des utilisateurs et de leur fournir un accès numérique. L'authentification à deux facteurs (A2F) est la plus utilisée.

Un mot de passe craqué est loin d'être suffisant

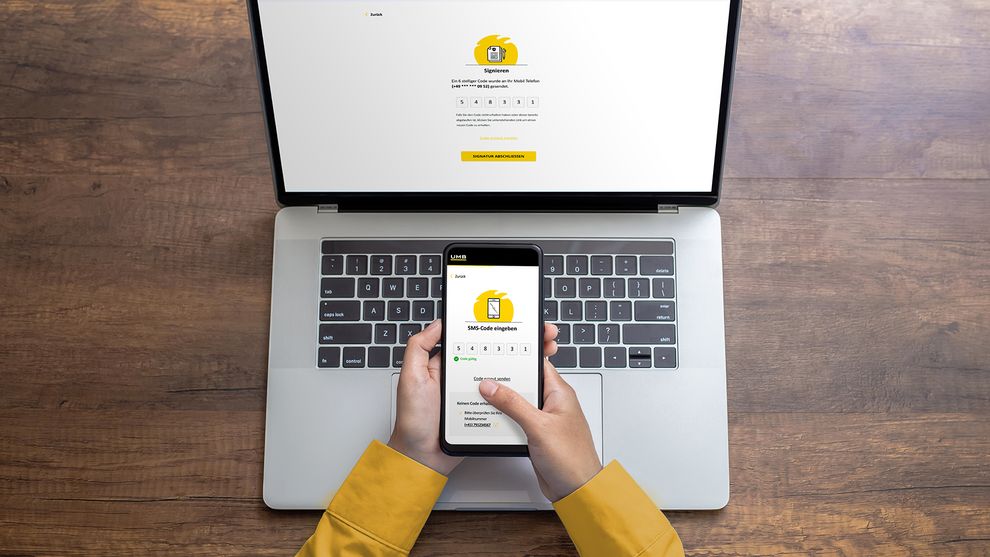

L’AMF est utilisée dans le monde entier depuis des décennies déjà, notamment pour sécuriser les services bancaires privés sur Internet, avec l'utilisation des jetons RSA[v]. Ce n'est toutefois que lorsque de grandes marques telles que Facebook, Google, Apple ou eBay ont rejoint le mouvement que l'AMF est devenu un concept connu de tous. Parallèlement au nom d'utilisateur et au mot de passe (que vous connaissez), un code généré par e-mail, SMS ou jeton (que vous avez) est alors demandé. Des facteurs biométriques, comme la reconnaissance faciale ou les empreintes digitales, peuvent également être mis en œuvre (ce que vous êtes). Ainsi, lorsqu’une personne non autorisée parvient à accéder à un mot de passe, cela ne suffit pas pour accéder à un compte, à moins qu’elle n'ait accès au code de sécurité actuel récupéré par e-mail, téléphone ou jeton.

La sécurité est-elle sécurisée - ou pas toujours ?

L'AMF n'est pas non plus une solution miracle ; après tout, la technologie est utilisée par des êtres humains - et les êtres humains font des erreurs. Comme différents types de MFA sont utilisés sur différents systèmes, les utilisatrices et les utilisateurs doivent s'accommoder de différents types d'authentification, comme c'est le cas avec les mots de passe. Les spécialistes savent que certaines personnes acceptent des demandes AMF même si elles n'ont pas essayé de se connecter à quoi que ce soit. Ce qui prouve à nouveau que l'homme est le maillon le plus faible de la chaîne de sécurité. Mais il existe aussi des attaques techniques qui rendent l’AMF vulnérable. Le SIM-swapping[vi] ou détournement de carte SIM par exemple : les cybercriminels utilisent cette méthode pour s'introduire dans des comptes en s’appropriant le numéro de téléphone portable d’une personne. Le CEO de Twitter, Jack Dorsey, a récemment perdu le contrôle de son propre compte Twitter à cause du SIM-swapping. Un autre phénomène aggrave encore le problème : après une intrusion AMF, les criminels sont souvent en mesure d'accéder aux autres comptes des personnes hackées.

L’AMF n'est donc pas parfaite - mais les organisations qui se fient uniquement aux mots de passe courent un risque beaucoup plus grand. En outre, l’AMF peut être rendue plus efficace grâce à des mesures d'accompagnement, par exemple la formation du personnel.

La solution AMF la plus populaire au monde

La solution AMF la plus répandue au monde est SecurID. Cette plateforme d'identité de RSA est utilisée par 13 000 organisations dans le monde entier, qui gèrent ainsi 50 millions d'identités et offrent à 30 millions d’utilisatrices et d’utilisateurs un accès sécurisé à leurs systèmes. La sécurité doit être pratique et simple d'utilisation, sinon elle n’est pas acceptée. C'est pourquoi SecurID propose une multitude d'options d'authentification pour répondre à de multiples besoins d’utilisation, par exemple des jetons, des porte-clés, des applications et des notifications push, des appareils biométriques et des wearables, ainsi qu'un soutien pour les authentificateurs basés sur FIDO.

L'authentification multifactorielle est aujourd'hui essentielle pour réduire le risque d'attaques basées sur l'accès, mais les défis d'intégration et de mise en œuvre peuvent freiner ces efforts. SecurID et UMB peuvent vous aider à relever ce défi avec succès. UMB est un partenaire RSA Secureworld Titanium. N'hésitez pas à nous contacter, afin que nous sécurisions votre environnement informatique.

Les services de cybersécurité UMB offrent une protection modulaire pour le monde numérique.

[i] https://www.zdnet.com/article/gates-the-password-is-dead/

[ii] https://www.csoonline.com/article/2130877/the-biggest-data-breaches-of-the-21st-century.html

[v] RSA SecurID Hardware Tokens

[vi] Was ist SIM‑Swapping und wie können Sie sich schützen | WeLiveSecurity